La communication en bibliothèque au péril des réseaux sociaux privateurs

Tandis que l’ADBU organise une journée d’étude sur la communication des bibliothèques universitaires au mois d’octobre, Mark Zuckerberg multiplie les marques d’allégeance à Donald Trump. Loin de désinvestir les plateformes du groupe Meta (Instagram en particulier), les BU continuent d’y être actives en tentant d’y trouver ou retrouver leurs usagers. Cette stratégie de communication qui vise à être présent là où les gens sont réputés se trouver pour y faire la promotion de notre offre de services peut-elle être poursuivie sans péril alors que ces espaces conversationnels manifestent de plus en plus leur toxicité et que l’actualité politique découver le dessein politique de leurs propriétaires ? Notre ADN de bibliothécaires, porté sur l’open access et le logiciel libre ne s’épanouirait-il pas davantage dans la contribution à un commun numérique comme Mastodon ?

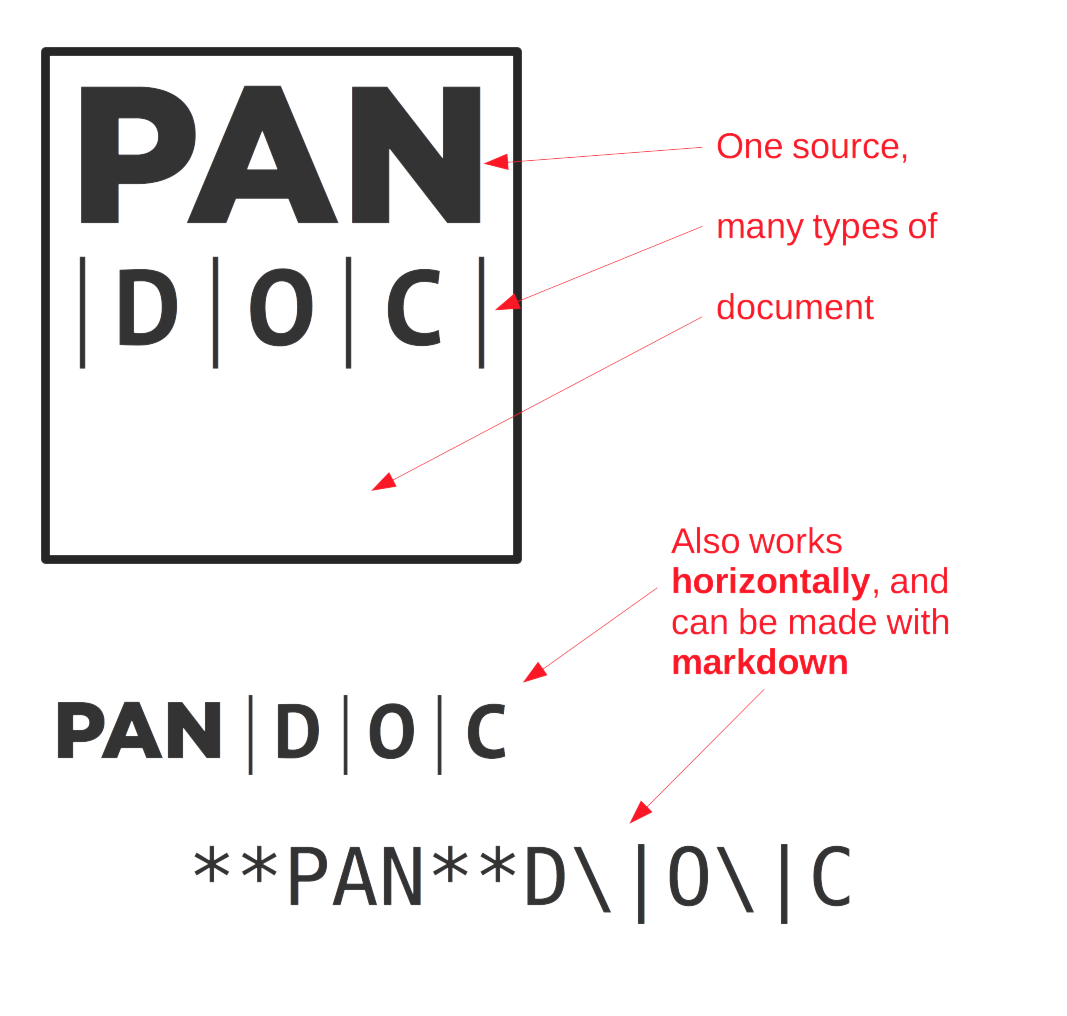

générer à partir d’une leçon un quiz formaté pour H5P

Le développement massif des cours en ligne ou des cours hybrides met les enseignants et les ingénieurs pédagogiques sous pression. Il s’agit désormais de produire des contenus interactifs à un rythme accéléré pour adapter d’anciens contenus statiques aux nouveaux standards en matière de cours en ligne. Si le format H5P (par rapport à Moodle) est apprécié pour mettre rapidement à disposition des apprenants une variété d’activités allant du Quiz au scénario à embranchement, les outils d’IA sont aussi sollicités pour aider à produire rapidement des quiz à partir du contenu qu’on leur soumet. Problème :sans parler du caractère parfois problématique ou erroné de leurs réponses, ces outils livrent souvent des quiz dans un format qui n’est pas entièreme adapté au standard H5P et nécessite également des interventions sur la syntaxe autant que sur le contenu.

les backdoors : un problème de compilation ou d’audit ? 3/3 Quelqu’un a relu le code récemment ?

Fin de notre cycle sur les vulnérabilités du code source. On l’a vu, la cryptographie aide à s’assurer que le logiciel -censé garantir notre sécurité- qu’on s’apprête à télécharger sur tel ou tel site est bien loyal et ne comporte aucune backdoor (épisode 1). Sauf que pour que cela fonctionne, il faut être capable de compiler des sources de manière reproductible afin que la somme de l’exécutable téléchargé soit bien identique à celle fournie dans le certificat livré avec le produit compilé (épisode 2). Une erreur courante consisterait à croire que le Diable se cache dans le compilateur ou sur le serveur depuis lequel on télécharge l’exécutable. Pourtant, des exemples plus ou moins récents, dont le retentissant épisode autour d’XZUtils, montre qu’à l’instar de la lettre volée de Poe, la faille souvent ne se trouve pas dans un processus de compilation qu’on ne maîtrise pas, mais dans le code source lui-même : une lettre volée qui en théorie peut-être décachetée par tout le monde, mais qui en réalité ne livre son sens qu’au très petit nombre de celles et ceux à qui ne manquent ni les compétences nécessaires pour la lire, ni - en l’absence de reconnaissance extérieure pour cette tâche, la motivation intrinsèque et l’esprit de responsabilité.

les backdoors : un problème de compilation ou d’audit ? 2/3 compiler de manière reproductible

La vérification des sommes lors du téléchargement d’un exécutable est un principe de base de la sécurité : les mêmes sources compilées doivent produire la même somme. Hélas, c’est assez souvent loin d’être le cas. La compilation intègre régulièrement des informations sur le système dans lequel elle est réalisée, à commencer par l’horodatage. Dans le fichier compilé, ces différences infimes provoquent néanmoins une discordance importante dans la comparaison des sommes, alors que le code source sera toujours identique. Comment et avec quels outils compiler les sources de telle sorte que la compilation soit totalement déterministe et que n’interfère aucun élément lié à l’environnement de l’ordinateur sur lequel le code est compilé

les backdoors : un problème de compilation ou d’audit ? 1/3 télécharger Tor en Chine

régulièrement invoqué par la Presse comme un outil criminel pour s’adonner à des transactions illicites, les utilisateurs et utilisatrices du réseau Tor et du navigateur Torproject qui doivent continuer de ’sinformer et d’informer le monde extérieur sur la situation qu’ils vivent dans les pays totalitaires savent ce qu’ils doivent à ces outils. La déclaration de l’IFLA sur les bibliothèques de 2015 précise que les bibliothécaires doivent contribuer à la formation des citoyen.ne.s sur l’enjeu de la vie privée en ligne. En particulier, l’usage d’outils destinés à permettre de préserver la vie privée de chacun.e du déploiement sans cesse croissant du capitalisme de surveillance devrait intégrer notre catalogue de formations. C’est la raison pour laquelle chaque année, j’utilise le cadre offert par les deux semaines du Stretching Numérique pour apporter de l’information sur le réseau Tor et ce qu’on peut en faire

Former à Zotero, le casse-tête des systèmes fermés

Les formations à Zotero constituent une bonne manière d’observer comment les étudiants gèrent leurs applications, s’ils mettent à jour leurs logiciels, ou pas. La nécessité de mettre à jour leurs logiciels et leur système d’exploitation se heurte aux conditions tarifaires de ces mises à jour pour les systèmes propriétaires, mais passer au libre constitue un défi, pas tant technique qu’idéologique : si mon enseignant n’utilise que Windows et m’impose d’utiliser la suite Microsoft, quel intérêt j’ai à passer à Libre Office ?

Géolocaliser et dater une image

la recherche en sources ouvertes (OSINT) est aussi ancienne que le web lui-même mais a connu un regain de popularité avec les enquêtes lancées par Bellingcat et d’autres agences du même type. En quoi l’utilisation de certaines des techniques qui constituent l’arsenal d’un enquêteur en Source Ouverte peut permettre de mieux comprendre comment fonctionne le web. Comment intégrer les bases de la recherche ouverte dans un cours ordinaire de recherche d’information à l’Université